Definição rápida: Segurança em IoT é a combinação de tecnologias e processos que as empresas usam para proteger seus dispositivos conectados contra ataques cibernéticos.

Qualquer dispositivo habilitado para a Internet está vulnerável a ser hackeado e usado indevidamente. Na era da Internet das Coisas, existem bilhões de dispositivos conectados que alguém poderia usar para acessar dados privados, espalhar malware ou até mesmo causar danos tangíveis.

À medida que empresas, consumidores e órgãos governamentais usam e dependem de um número crescente de aplicativos de IoT, a segurança da rede IoT se tornará, cada vez mais, uma questão crucial tanto para os fabricantes quanto para os usuários finais. E embora parte da responsabilidade da segurança em IoT recaia sobre os ombros do usuário final, os fabricantes também precisam incorporar precauções de segurança. É uma responsabilidade compartilhada!

A segurança cibernética está em constante evolução. E se você deseja proteger sua organização e seus usuários finais dos ataques direcionados a dispositivos IoT, é necessário conhecer:

- Os riscos de segurança mais comuns em IoT.

- Lições tiradas famosas quebras de segurança em IoT.

- Soluções modernas de segurança em IoT.

Com as tecnologias certas, design e manutenção, você pode ter confiança na segurança de seu aplicativo de IoT, esteja você construindo rastreadores veiculares ou pessoais, câmeras, equipamentos agrícolas, carros inteligentes ou algo nunca antes visto.

Vamos abordar algumas das decisões de infraestrutura e tecnologia que ajudam a manter seu aplicativo seguro, mas primeiro, vamos analisar as vulnerabilidades inerentes aos dispositivos IoT.

Riscos de segurança em IoT

Embora a Internet das Coisas tenha trazido conectividade para novos dispositivos, os problemas gerais de segurança cibernética não são realmente novos. Estamos lidando com hackers desde que desfrutamos dos benefícios da Internet.

Autenticação fraca

Senhas são uma das primeiras linhas de defesa contra tentativas de hackeamento. Mas se sua senha não é forte, seu dispositivo não está seguro. A maioria das senhas padrão é relativamente fraca, porque elas são destinadas a serem alteradas, e em alguns casos, podem ser acessíveis publicamente ou armazenadas no código-fonte do aplicativo. (Isso é extremamente arriscado).

Os usuários finais também podem definir uma senha fácil de lembrar. Mas se é fácil de lembrar, provavelmente é fácil de penetrar.

Muitos dispositivos IoT têm pouca ou nenhuma autenticação. Mesmo que não haja dados importantes armazenados no próprio dispositivo, um dispositivo IoT vulnerável pode ser uma porta de entrada para uma rede inteira ou pode ser assimilado em uma botnet, onde hackers podem usar seu poder de processamento para distribuir malware e ataques de negação de serviço distribuídos (DDoS).

Autenticação fraca é uma preocupação séria de segurança em IoT. Os fabricantes podem ajudar a tornar a autenticação mais segura, exigindo etapas múltiplas, usando senhas padrão fortes e estabelecendo parâmetros que levem a senhas seguras geradas pelo usuário.

Baixo poder de processamento

A maioria dos aplicativos de IoT utiliza muito poucos dados. Isso reduz os custos e prolonga a vida útil da bateria, mas pode dificultar as atualizações Over-the-Air (OTA) e impede que o dispositivo utilize recursos de segurança cibernética, como firewalls, scanners de vírus e criptografia de ponta a ponta. Isso acaba deixando os dispositivos mais vulneráveis a ataques.

Nesse ponto, é crucial que a própria rede tenha recursos de segurança incorporados.

Aplicações legados

Se um aplicativo não foi projetado originalmente para conectividade em nuvem, provavelmente não está preparado para combater ataques cibernéticos modernos. Por exemplo, esses ativos mais antigos podem não ser compatíveis com os novos padrões de criptografia. É arriscado tornar aplicativos desatualizados habilitados para a Internet sem fazer alterações significativas, mas isso nem sempre é possível com aplicações legados. Elas foram desenvolvidas ao longo de anos (possivelmente até décadas), o que torna até mesmo pequenas melhorias de segurança um empreendimento monumental.

Acesso compartilhado à rede

É mais fácil para um dispositivo IoT usar a mesma rede que outros dispositivos do usuário final, como o WiFi ou a LAN, mas isso também torna toda a rede mais vulnerável. Alguém pode hackear um dispositivo IoT para entrar e ter acesso a dados mais sensíveis armazenados na rede ou em outros dispositivos conectados. Da mesma forma, outro dispositivo na rede pode ser usado para hackear o dispositivo IoT. Em ambos os cenários, clientes e fabricantes acabam se culpando mutuamente.

Cada aplicativo de IoT deve usar uma rede separada e/ou ter um gateway ou firewall de segurança. Dessa forma, se houver uma violação de segurança no dispositivo, ela permanece isolada ao dispositivo. (Essa é uma das vantagens da IoT celular). Uma Rede Privada Virtual (VPN) ajuda a proteger seus dispositivos de acesso externo à rede, mas se seu aplicativo compartilhar uma conexão com outros dispositivos, ainda estará vulnerável a ataques vindos desses dispositivos caso sejam corrompidos.

Padrões de segurança inconsistentes

Dentro da IoT, há uma espécie de desordem quando se trata de padrões de segurança. Não há um padrão universal da indústria, o que significa que as empresas e as áreas específicas precisam desenvolver seus próprios protocolos e diretrizes. A falta de padronização dificulta a segurança dos dispositivos IoT e também dificulta a comunicação de máquina para máquina (M2M) sem aumentar os riscos.

Falta de criptografia

Uma das maiores ameaças à segurança em IoT é a falta de criptografia em transmissões regulares. Muitos dispositivos IoT não criptografam os dados que enviam, o que significa que se alguém penetrar na rede, poderá interceptar credenciais e outras informações importantes transmitidas para e do dispositivo.

Atualizações de firmware ausentes

Um dos maiores riscos de segurança em IoT ocorre quando os dispositivos são enviados ao campo com um bug que cria vulnerabilidades. Sejam provenientes de seu próprio código desenvolvido ou de terceiros, os fabricantes precisam ter a capacidade de emitir atualizações de firmware para eliminar esses riscos de segurança. Idealmente, isso deve acontecer remotamente, mas nem sempre é viável. Se as taxas de transferência de dados de uma rede forem muito baixas ou se ela tiver capacidades limitadas de mensagens, você pode precisar acessar fisicamente o dispositivo para emitir a atualização.

Brechas entre redes móveis e a nuvem

Muitos dispositivos IoT interagem regularmente com aplicativos baseados em nuvem. E embora a rede celular usada por um dispositivo IoT possa ser segura e o aplicativo em nuvem também possa ser seguro, as transmissões da rede para a nuvem geralmente passam pela Internet pública, deixando-as vulneráveis a interceptação e malware. Mesmo essas pequenas lacunas podem comprometer toda uma implantação de IoT. Felizmente, fabricantes de IoT e seus clientes podem fechá-las com soluções de conectividade baseadas em nuvem.

Gestão de dispositivos limitada

As empresas muitas vezes não possuem a visibilidade e o controle necessários para detectar quando um dispositivo foi comprometido e desativá-lo. Cada Operadora de Rede Móvel (MNO) tem sua própria plataforma de gerenciamento de conectividade, e algumas fornecem aos clientes muito pouca visibilidade ou funcionalidade. Dispositivos invadidos ou comprometidos tendem a consumir dados de forma diferente, e os usuários finais devem ser capazes de detectar comportamentos anômalos e desativar remotamente esses dispositivos antes que tenham oportunidades de causar danos maiores.

Vulnerabilidades físicas

Nem todos os dispositivos IoT operam em áreas remotas. Alguns entram regularmente em contato com pessoas, o que abre a porta para acesso não autorizado.

No gerenciamento de frotas, por exemplo, não é incomum que os motoristas roubem SIM cards dos rastreadores GPS de seus veículos para usá-los em "dados gratuitos". Outros também podem ter acesso físico a dispositivos IoT para fins mais nefastos, como acessar uma rede ou roubar informações.

Os usuários finais nem sempre podem vigiar seus dispositivos IoT para garantir que ninguém tenha acesso físico a eles, portanto, é importante considerar maneiras de fortalecer os dispositivos com melhores componentes e recursos de segurança.

Exemplos de violações de segurança em IoT

Especialmente nos últimos anos, houve inúmeros exemplos de como até mesmo dispositivos IoT aparentemente inofensivos podem ser explorados e reutilizados para causar danos. Alguns dos exemplos mais famosos têm sido apenas revelações do que é possível, mas outros envolveram ataques reais.

Aqui estão apenas alguns exemplos de violações de segurança em IoT.

Botnet Mirai

A botnet Mirai de 2016 é uma das violações de segurança em IoT mais famosas, em parte porque foi o maior ataque que vimos até agora, mas também porque o código ainda está em circulação. O hacker original postou o código online, abrindo a porta para imitadores.

Uma botnet é essencialmente uma rede distribuída de computadores. Elas não são inerentemente ruins, mas, nas mãos erradas, uma botnet é um exército de dispositivos que podem derrubar servidores. No caso do Mirai, a botnet era composta por 145.607 gravadores de vídeo e câmeras IP. O hacker (um estudante universitário) lançou um ataque sem precedentes na OVH (um serviço de hospedagem web francês), usando a botnet para consumir quase um terabyte de largura de banda por segundo.

A botnet foi possibilitada por dispositivos IoT desprotegidos. O objetivo do primeiro ataque foi surpreendentemente insignificante: derrubar alguns servidores de Minecraft. Mas cerca de um mês depois, a botnet Mirai atacou outro provedor de serviços: a Dyn. E dessa vez, o Mirai derrubou grandes partes da Internet, incluindo Netflix, Twitter, Reddit, The Guardian e CNN.

O modelo do Mirai ainda está em uso, e outros hackers certamente terão objetivos mais nefastos se puderem ter acesso a tantos dispositivos habilitados para a Internet vulneráveis.

Violação de cartão de crédito da Target

Em 2013, hackers conseguiram invadir a rede da Target e roubar informações de cartões de crédito de milhões de transações. Como eles fizeram isso? Eles roubaram as credenciais de login de um fornecedor de HVAC, que estava usando sensores IoT para ajudar a Target a monitorar seu consumo de energia e tornar seus sistemas mais eficientes.

Embora um dispositivo IoT possa não ser o culpado aqui, as implicações devem estar claras para qualquer pessoa que desenvolve aplicativos de IoT, especialmente aplicativos como medidores inteligentes. As pessoas podem tentar invadir sua rede para acessar a rede de um cliente. A qualquer momento, seus dispositivos podem estar apenas a alguns passos de dados extremamente valiosos (e privados), mesmo que não tenham nada a ver com seu aplicativo.

Marca-passos da St. Jude Medical

Em 2017, a FDA anunciou que mais de 465.000 dispositivos de marca-passo implantáveis estavam vulneráveis a hackeamento. Embora não houvesse hacks conhecidos, e a St. Jude Medical corrigiu rapidamente as falhas de segurança dos dispositivos, foi uma revelação perturbadora com implicações mortais.

Com o controle de um desses dispositivos, um hacker poderia literalmente matar alguém esgotando a bateria, alterando a frequência cardíaca de alguém ou administrando choques. Uma falha de segurança em IoT transformou essencialmente um dispositivo que salva vidas em uma arma potencialmente mortal.

Veículos hackeáveis

Em 2015, um par de especialistas em segurança cibernética se propôs a hackear um novo Jeep Grand Cherokee usando seu sistema multimídia. Eles tiveram sucesso. E demonstraram que podiam usar o sistema multimídia para se conectar a outro software no veículo, reprogramá-lo e controlar o motor, volante, freios, transmissão e muito mais.

Eles efetivamente transformaram o Jeep Grand Cherokee em um carro de controle remoto em tamanho real.

Na era dos carros autônomos, essa demonstração é um lembrete assustador de que isolar dispositivos conectados é um componente crucial da segurança em IoT.

Soluções de segurança em IoT

A segurança é imperativa. Para empresas e fornecedores de IoT, a introdução de novas tecnologias e o aumento das implantações globais trazem uma infinidade de novos problemas de segurança que precisam ser considerados ao implantar dispositivos M2M.

1. Segurança física

Como as aplicações de IoT muitas vezes são remotas, a segurança física é crucial para evitar o acesso não autorizado a um dispositivo. É valioso usar componentes resilientes e hardware especializado que tornam seus dados mais difíceis de acessar.

Por exemplo, em dispositivos de IoT celular, muitas informações críticas são armazenadas no SIM card. A maioria dos formatos de SIMs são removíveis, o que torna esses dados mais vulneráveis. Um eSIM, no entanto, é soldado diretamente na placa de circuito. Eles são mais difíceis de acessar fisicamente e são mais resistentes a mudanças de temperatura e danos por choque, que às vezes são usados em tentativas de sabotar ou hackear um dispositivo.

2. Segurança de acesso remoto

Além disso, é necessário um protocolo robusto de segurança de acesso remoto que permita:

- Bloquear a funcionalidade do SIM para dispositivos específicos.

- Capacidade de desativar remotamente as conexões em caso de violação de segurança física.

3. Redes privadas

O envio e o recebimento de mensagens por meio de dispositivos implantados remotamente já representam um risco à segurança. Conectar dispositivos e habilitar essa comunicação usando redes de acesso público, como Wi-Fi, expõe essas mensagens à interceptação.

A criptografia de mensagens é um passo na direção certa, mas o uso de redes públicas para enviar dados sensíveis exige mais precauções. Recomendamos a criação de redes privadas sobre os mecanismos de segurança existentes para garantir que os dados nunca atravessem a Internet pública.

A emnify ajuda fabricantes de IoT a criar Redes Privadas Virtuais (VPNs) usando o OpenVPN, um padrão aberto versátil que oferece acesso remoto seguro aos seus dispositivos de qualquer lugar.

4. Detecção de anormalidades

No momento em que alguém tenta violar seu dispositivo ou há atividade anormal na rede, você precisa saber. Com a plataforma de comunicação em nuvem da emnify, encaminhamos as informações relevantes de conectividade para seus painéis operacionais, onde você pode avaliar se houve um erro do funcionário ou uma ameaça grave.

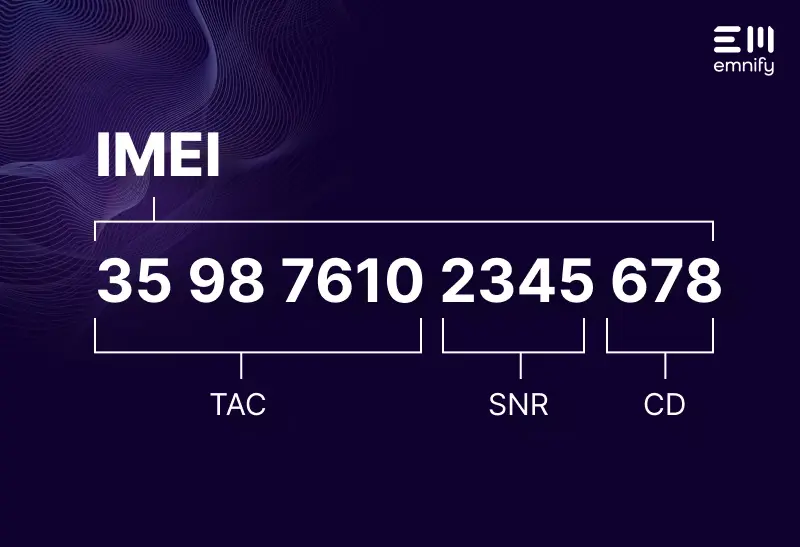

5. Bloqueio de IMEI

O IMEI (“International Mobile Station Equipment Identity”) é o número de identificação exclusivo encontrado na maioria dos dispositivos móveis. O bloqueio do IMEI permite configurar a funcionalidade de um SIM para um IMEI específico em tempo real, impedindo que o SIM seja removido e usado em outro dispositivo.

6. Transferência de dados criptografada

Para transportar dados com segurança de e para seus dispositivos, você precisa criptografar as transferências de dados dentro da rede. Existem diversos protocolos que os desenvolvedores podem usar para garantir a comunicação de um dispositivo, sendo o mais comum o Transport Layer Security (TLS). Mas, embora seu aplicativo e rede possam estar seguros, há uma lacuna entre eles onde seus dados podem ser interceptados. Usando um certificado X.509 e/ou uma única conexão VPN/IPSec entre a rede móvel e o servidor de aplicativos, você pode fechar essa lacuna de segurança.

Alternativamente, a emnify também permite o uso de conexão intra-nuvem para estabelecer uma VPN segura para toda a sua implantação, eliminando a necessidade de IPs públicos.

7. Firewall baseado em rede

Tipicamente, pequenos dispositivos M2M possuem capacidade de processamento limitada, o que os impede de estabelecer firewalls. No entanto, um firewall baseado em rede protege seus dados assim que eles entram na rede. Isso retira do dispositivo o processo intensivo de filtragem de pacotes, garantindo que o tráfego malicioso nunca seja transmitido para o dispositivo ou mesmo entre na rede em primeiro lugar.

Firewalls baseados em rede permitem que as empresas monitorem e bloqueiem o tráfego fora de sua VPN, ou simplesmente bloqueiem comunicações específicas. Eles também podem detectar intrusões ou tentativas de hackeamento que não estão alinhadas com políticas pré-configuradas.

8. Perfil de conectividade limitada

Seu aplicativo de IoT foi projetado para um propósito específico. Quanto mais você puder isolar a conectividade de rede do dispositivo para suas funções principais, mais seguro ele será. Ele precisa de acesso a recursos de voz? Ele precisa receber mensagens SMS externas? Se não, essa funcionalidade deve ser restrita.

Proteja seu dispositivo IoT

Proteger seu dispositivo IoT requer uma combinação de tecnologia e melhores práticas. Lacunas em sua solução de conectividade podem deixar seus dispositivos, dados e clientes vulneráveis a ataques cibernéticos.

Com a plataforma de comunicação em nuvem da emnify, você pode fortalecer sua segurança IoT com recursos de segurança avançados, como redes privadas, criptografia de dados, detecção de anormalidades e muito mais.

Entre em contato com nossos especialistas da equipe da emnify para saber mais sobre como podemos ajudar a proteger seu dispositivo IoT.

Fale com os nossos peritos em IoT!

Technologia que permite dispositivos se conectarem e comunicarem em larga escala.

Entusiasta da Internet das Coisas, apaixonado por explorar suas infinitas possibilidades nos setores de Logística, Indústria 4.0, Meios de Pagamentos, Agricultura e Cidades Inteligentes. Mais de 25 anos de experiência em liderança, vendas e consultoria em tecnologia e telecomunicações. Diretor-geral da emnify Brasil, comprometido em impulsionar um futuro conectado e inteligente no país.